Trong bối cảnh tự lưu trữ (self-hosting) ngày càng phổ biến, vô số dịch vụ tiện lợi đã xuất hiện, tích hợp nhiều tính năng hữu ích để đơn giản hóa cuộc sống số của bạn. Sau khi đã thử nghiệm qua các ứng dụng ghi chú, bảng điều khiển hay phần mềm quản lý tài chính, bạn có thể sẽ bắt gặp một trình quản lý mật khẩu như Bitwarden hoặc Vaultwarden. Được thiết kế để giúp bạn dễ dàng nhập các khóa truy cập, mã API và các mật khẩu phức tạp, các trình quản lý mật khẩu là công cụ hoàn hảo cho mọi đối tượng người dùng PC. Việc tự host password manager trên hệ thống máy chủ cá nhân (home lab) có thể giúp bạn tránh được các vấn đề về quyền riêng tư và bảo mật liên quan đến việc lưu trữ mật khẩu trên các ứng dụng của bên thứ ba.

Tuy nhiên, với sự tràn lan của phần mềm độc hại và tin tặc trực tuyến, bạn cần thiết lập một vài biện pháp an toàn để đảm bảo hồ sơ mật khẩu riêng tư của mình không bị xâm phạm. Từ việc triển khai các dịch vụ bổ sung trên home lab đến sửa đổi một số cài đặt máy chủ, những lời khuyên sau đây có thể giúp trình quản lý mật khẩu tự host của bạn luôn ở trạng thái bảo mật tối ưu.

5. Thiết lập Xác thực Đa Yếu tố (MFA)

Bảo vệ kho mật khẩu và cả home lab của bạn

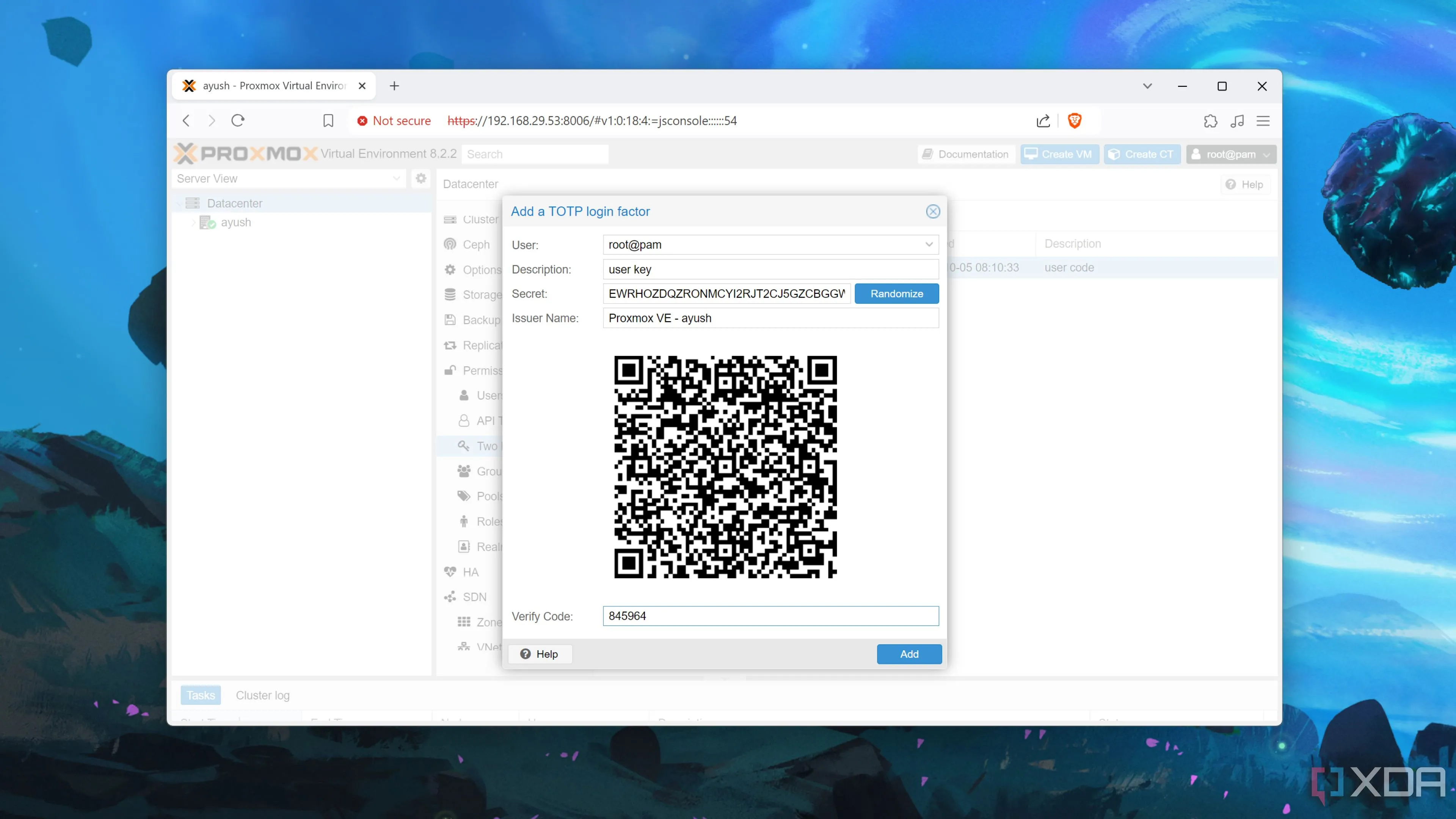

Tính năng đăng nhập TOTP (MFA) trên giao diện Proxmox VE

Tính năng đăng nhập TOTP (MFA) trên giao diện Proxmox VE

Bằng cách cho phép bạn nhận mã TOTP trên một thiết bị khác, xác thực đa yếu tố (MFA) đóng vai trò là một rào cản đáng tin cậy khi người dùng trái phép cố gắng đăng nhập vào tài khoản của bạn. Lý tưởng nhất, bạn sẽ muốn bảo vệ cả home lab và trình quản lý mật khẩu của mình khỏi các cuộc tấn công nhồi nhét thông tin đăng nhập (credential stuffing) và rò rỉ dữ liệu. Do đó, việc bật mã TOTP trên cả nền tảng ảo hóa và container lưu trữ mật khẩu ưa thích của bạn là một ý tưởng tuyệt vời.

Hầu hết các nền tảng ảo hóa, bao gồm Proxmox, Harvester và XCP-ng, đều cho phép bạn thiết lập các quy tắc xác thực mạnh mẽ. Trong khi đó, những người dựa vào các máy chủ tự tạo trên các bản phân phối Linux đa năng có thể sử dụng các ứng dụng xác thực để đạt được kết quả tương tự. Vaultwarden và Bitwarden đều hỗ trợ đăng nhập hai bước, và bạn có thể bật cài đặt này để thêm một lớp bảo mật bổ sung cho trình quản lý mật khẩu của mình.

4. Triển khai Container Fail2Ban

Ngăn chặn truy cập trái phép vào trình quản lý mật khẩu của bạn

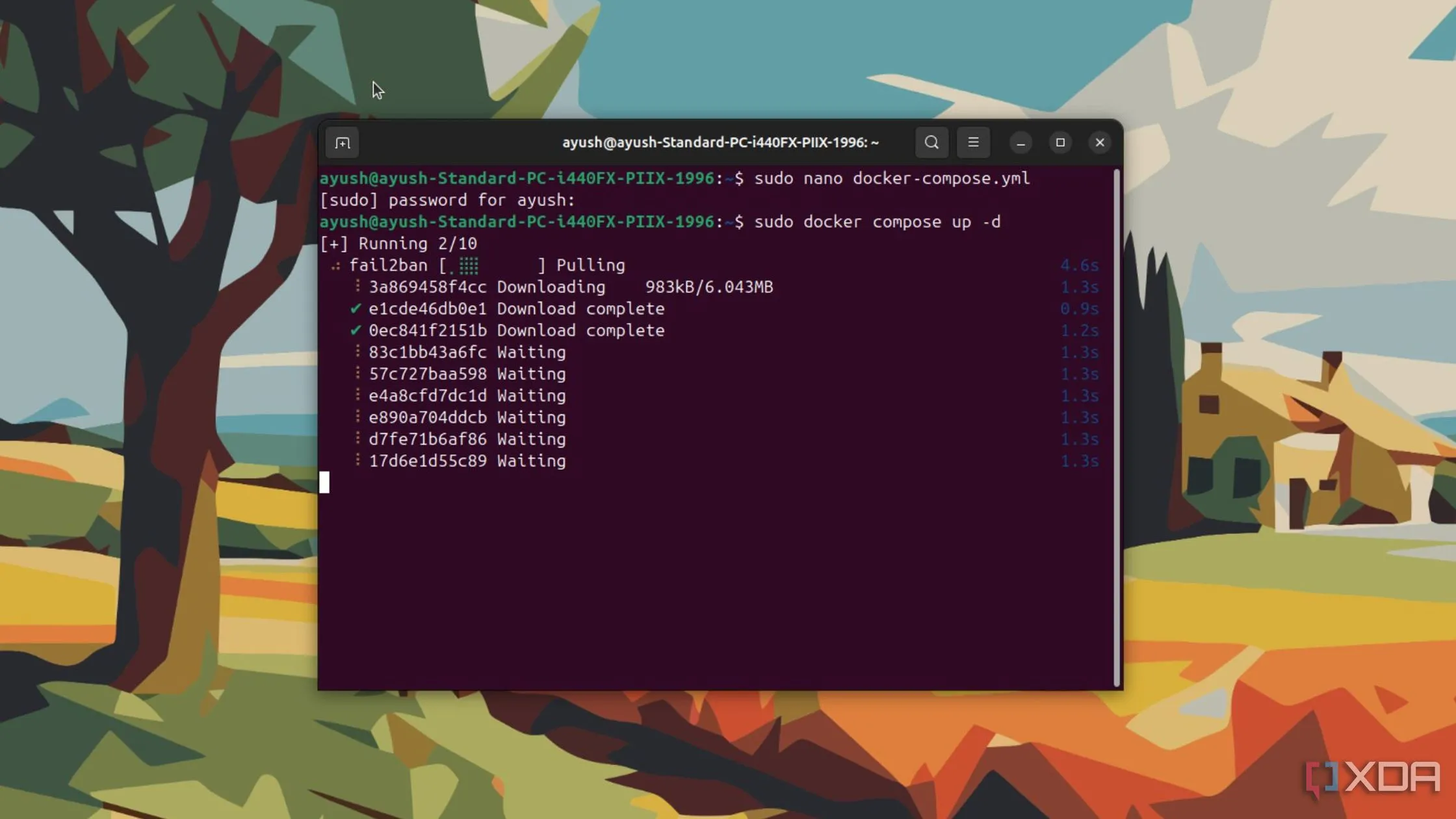

Giao diện cấu hình hoặc triển khai một container Fail2Ban để chống tấn công vét cạn

Giao diện cấu hình hoặc triển khai một container Fail2Ban để chống tấn công vét cạn

Mặc dù xác thực đa yếu tố có thể khiến tin tặc khó xâm nhập vào home lab của bạn hơn, nhưng chúng vẫn có thể khai thác một vài lỗ hổng để truy cập vào ngăn xếp tự host nếu có đủ thời gian và số lần thử. Triển khai một container Fail2Ban là một biện pháp phòng ngừa tuyệt vời chống lại các cuộc tấn công vét cạn (brute-force attacks).

Như tên gọi gợi ý, Fail2Ban chặn các địa chỉ IP đăng nhập vào máy chủ gia đình và trình quản lý mật khẩu của bạn khi nó phát hiện các lần đăng nhập thất bại. Nó hoạt động bằng cách liên tục giám sát các tệp nhật ký của ngăn xếp ứng dụng tự host để tìm các lỗi xác thực. Bạn có thể giảm số lần thử sai cần thiết để cấm một IP nhằm tăng cường bảo mật cho kho mật khẩu của mình hơn nữa. Chỉ cần đảm bảo bạn không quên thông tin đăng nhập của home lab và trình quản lý mật khẩu – nếu không, container này có thể ngăn bạn truy cập vào máy chủ của mình.

3. Luôn Sử dụng VPN để Kết nối với Hệ thống Container của Bạn

Tailscale là lựa chọn tốt cho mạng bị CGNAT

Việc truy cập trình quản lý mật khẩu sẽ dễ dàng hơn nhiều khi bạn đang ở trên mạng gia đình của mình. Tuy nhiên, việc đăng nhập vào hệ thống container và máy chủ thử nghiệm của bạn tiềm ẩn nhiều lỗ hổng bảo mật một khi bạn ở trên một mạng bên ngoài, không đáng tin cậy. Một VPN (Mạng riêng ảo) là giải pháp hoàn hảo cho những lo lắng của bạn, vì nó cung cấp một phương tiện an toàn để truy cập tất cả các dịch vụ được kết nối với mạng cục bộ của bạn, bao gồm cả ứng dụng lưu trữ mật khẩu của bạn.

Nếu nhà cung cấp dịch vụ Internet (ISP) của bạn không sử dụng CGNAT (Carrier-Grade NAT), bạn có thể tự host WireGuard trên home lab của mình và sử dụng chuyển tiếp cổng (port forwarding) để kết nối với nó từ các mạng công cộng không an toàn. Nhưng đối với những người bị ảnh hưởng bởi vấn đề CGNAT, Tailscale cung cấp một phương tiện đơn giản để truy cập trình quản lý mật khẩu được container hóa của bạn khi bạn không ở nhà.

2. Tạo VLAN cho Thiết bị IoT

Đừng bao giờ tin tưởng mù quáng các sản phẩm nhà thông minh của bạn

Với các tính năng tiện lợi, hệ thống IoT và các thiết bị thông minh là những bổ sung tuyệt vời cho không gian sống của mọi người đam mê công nghệ, đặc biệt là khi bạn kết hợp chúng với Home Assistant. Tuy nhiên, các thiết bị nhà thông minh nổi tiếng vì các lỗ hổng bảo mật của chúng – đến mức bạn sẽ muốn thiết lập một số biện pháp bảo vệ để ngăn tin tặc đột nhập vào phần còn lại của mạng bằng cách sử dụng các thiết bị IoT của mình.

Một bộ chuyển mạch mạng được quản lý (managed network switch) có thể giúp bạn bằng cách phân bổ các thiết bị không an toàn trên mạng gia đình của bạn vào các VLAN (Virtual Local Area Networks). Bằng cách đó, camera giám sát hoặc bộ điều nhiệt của bạn không thể bị lợi dụng để đánh cắp thông tin đăng nhập từ trình quản lý mật khẩu riêng tư của bạn. Nếu bạn thậm chí còn lo lắng hơn về sự an toàn của mật khẩu, bạn có thể tạo thêm một VLAN chỉ dành cho kho mật khẩu và nền tảng ảo hóa của mình.

1. Cấu hình Hệ điều hành Tường lửa (Firewall OS) cho Mạng Gia đình

Và hạn chế các quy tắc lưu lượng cho trình quản lý mật khẩu của bạn

Bảo mật là việc thêm các lớp quy tắc cứng rắn để ngăn chặn tin tặc. Nếu bạn đã làm theo các lời khuyên còn lại trong bài viết này, việc lưu trữ một tường lửa chuyên dụng với các quy tắc lưu lượng tùy chỉnh có thể khiến tin tặc gần như không thể xâm nhập vào trình quản lý mật khẩu của bạn. Lý tưởng nhất, bạn sẽ muốn loại bỏ các gói tin cho mọi cổng ngoại trừ những cổng được sử dụng để truy cập giao diện web của trình quản lý mật khẩu của bạn.

Về hệ điều hành, bạn có thể chọn OPNsense, pfSense, OpenWRT hoặc bất kỳ bản phân phối bộ định tuyến nào khác. Bạn cũng có thể tự host các container IDS/IPS (Hệ thống phát hiện/ngăn chặn xâm nhập) như Snort để giữ những kẻ xâm nhập tránh xa mạng gia đình của bạn.

Giữ mật khẩu của bạn an toàn trong máy chủ riêng

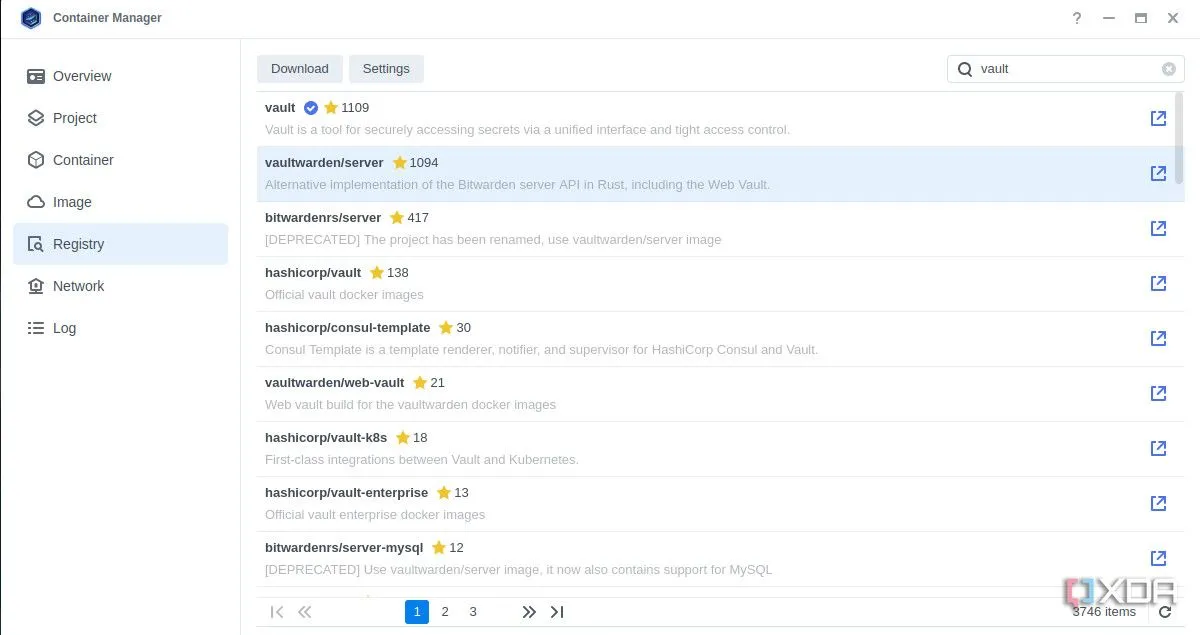

Màn hình quản lý container của Synology DSM đang tải xuống hình ảnh Vaultwarden để cài đặt

Màn hình quản lý container của Synology DSM đang tải xuống hình ảnh Vaultwarden để cài đặt

Nếu bạn vẫn đang tìm cách tăng cường bảo mật cho trình quản lý mật khẩu của mình, tôi có thêm một số mẹo nhỏ khác. Thay đổi số cổng cho trình quản lý mật khẩu được container hóa của bạn có thể khiến việc theo dõi các cổng mở của nó khó hơn một chút. Tôi cũng muốn đề cập đến lợi ích của việc thiết lập chứng chỉ SSL/TLS cho kho mật khẩu của bạn, nhưng điều đó sẽ không cần thiết vì Vaultwarden và Bitwarden sẽ không hoạt động trừ khi bạn cấp cho chúng các chứng nhận phù hợp thông qua Caddy, Nginx hoặc các dịch vụ reverse proxy khác.

Với những biện pháp bảo mật chặt chẽ này, bạn hoàn toàn có thể an tâm khi tự quản lý các mật khẩu quan trọng của mình. Đừng ngần ngại chia sẻ những phương pháp bảo mật yêu thích của bạn hoặc bất kỳ câu hỏi nào trong phần bình luận bên dưới!